Microsoft Defender for Endpoint: La solución para proteger, detectar y responder a los ataques más avanzados.

En los últimos meses, hemos visto en los medios de comunicación cómo importantes empresas e instituciones han sufrido ataques informáticos que han dejado al descubierto millones de datos sensibles y colapsado sus redes corporativas. Según datos del INCIBE (Instituto Nacional de Ciberseguridad), el pasado año se registraron más de 120.000 incidentes en España, siendo esta cifra un 40% mayor que el año anterior.

En efecto, la seguridad es uno de los grandes retos a los que se enfrentan las empresas. No obstante, la sofisticación de los ataques evoluciona a pasos agigantados alcanzando un nivel tan elevado que pueden pasar muchos meses hasta descubrir la intrusión en la red y por tanto provocando un gran impacto en la empresa.

Para hacer frente a este tipo de amenazas avanzadas, Microsoft nos ofrece Microsoft Defender for Endpoint (anteriormente llamado Microsoft Defender Advanced Threat Protection). Se trata de una poderosa solución que combina la tecnología de Windows 10 y el servicio en la nube inteligente de Azure para ofrecer a las empresas protección preventiva, detección posterior a la infracción, investigación automatizada y respuesta frente amenazas avanzadas en sus redes.

Mucho más que un antivirus

El antivirus de Microsoft es Windows Defender y está incluido en todos los sistemas operativos de Windows. En cambio, Microsoft Defender for Endpoint es un conjunto de soluciones de seguridad avanzadas en la nube que, entre otras fuentes, se nutre del antivirus (sea o no Windows Defender).

¿Cómo te ayuda exactamente a protegerte?

En líneas generales te ayuda a:

- Detectar ataques avanzados y de día-cero (Ataque que aprovecha una vulnerabilidad desconocida), a partir del análisis del entorno, el comportamiento y el uso del aprendizaje automático, mostrándote información detallada del alcance de la brecha de seguridad a través de la consola central y ofreciéndote soluciones para mitigarla.

- Obtener un a​nálisis en tiempo real de toda tu infraestructura de equipos a través de una consola central que muestra información del estado y la actividad de los equipos protegidos.

- Te ofrece acceso instantáneo al análisis de 6 meses de información referente al comportamiento de la empresa para llevar a cabo un análisis forense, ofreciéndote un inventario de archivos, direcciones URL y conexiones en toda la red.

- Ahorra tiempo a tu departamento IT gracias a la investigación automática de alertas.

- Ofrece un enfoque de plataforma única

- Protección contra ataques de nueva generación: Virus polimórficos o mutantes difíciles de detectar debido a que cambian su código malicioso constántemente.

- Reducción de las superficies de ataque, a través de diferentes funcionalidades como la protección web, el acceso contolado a carpetas o el control de aplicaciones, protege los equipos minimizando las superficies de ataque.

¿Cómo trabaja?

La herramienta monitoriza continuamente la red en busca de actividad maliciosa o comportamientos anómalos a través de:

- Sensores de conducta: Integrados en los equipos y dispositivos, recopilan y procesan señales de comportamiento del sistema operativo (por ejemplo, comunicaciones de red, modificaciones de ficheros y procesos). Seguidamente esta información se envía a la consola de Seguridad en la nube para analizarlos e intercambiar señales con Microsoft Intelligent Security Graph.

- Inteligencia de amenazas: Microsoft cuenta con un equipo de especialistas de seguridad a nivel mundial y una comunidad de cazadores («hunters»), que se dedican exclusivamente a buscar y encontrar nuevas técnicas maliciosas, entrenando continuamente a Microsoft Defender for Endpoint para ayudarlo a ser cada vez más efectivo.

- Análisis de seguridad en la nube: Gracias al BigData y al aprendizaje automático, analiza la información recibida de los sensores y la contrasta con información histórica y anónima de millones de dispositivos repartidos por todo el mundo así como por la Inteligencia Artificial de amenazas incluida en el propio Windows Defender for Endpoint, para detectar comportamientos anómalos, técnicas de los hackers y similitud con ataques conocidos.

Investigación y solución de amenazas automática

Gracias al poder de la nube, el aprendizaje automático y los análisis de comportamiento, Microsoft Defender for Endpoint proporciona una protección inteligente capaz de hacer frente a las amenazas más sofisticadas y avanzadas. En cifras, procesa 970 millones de eventos maliciosos al día a través del ecosistema empresarial y de consumo de Microsoft, lo que hace que su inteligencia sea más poderosa día a día. No obstante, detectar amenazas es sólo la mitad de la batalla, el 80% de las empresas reciben un gran volumen de alertas en sus sistemas, provocando que el departamento IT ocupe gran parte de sus recursos en tareas de investigación y remediación.

Para resolver este problema, Microsoft Defender for Endpoint incluye una característica que queremos destacar llamada “investigación automática”: Esta prestación investiga automáticamente alertas y aplica inteligencia artificial para determinar si se trata realmente de una amenaza con el objetivo de poder decidir qué acciones tomar, también, de manera automática. Esta funcionalidad ahorra tiempo y esfuerzo a los departamentos de IT, permitiéndoles focalizarse en tareas más estratégicas para la empresa.

Protección no solo para Windows

Una de las características más recientes que Microsoft ha añadido a Microsoft Defender for Endpoint es la capacidad de proteger no solo ordenadores con Windows, sino extenderlo también a dispositivos con otros sistemas operativos, tanto en ordenadores como móviles. Así, ahora Microsoft Defender for Endpoint es compatible con iOS, Android y MacOS, y es capaz de protegernos de ataques de phishing y links maliciosos en diferentes dispositivos. Hay que tener en cuenta que los dispositivos móviles representan una amenaza incremental en la vulnerabilidad ante ataques de phishing por dos principales motivos. Primero porque los links mailiciosos suelen venir no únicamente del correo electrónico, sino de aplicaciones de mensajería, SMS y otras aplicaciones. Y segundo, porque en estos dispositivos es más difícil de ver la URL que vas a clicar (por el simple hecho de tener menos pantalla) y por la facilidad de hacer click incluso por error.

Concretamente, Windows Defender for Endpoints protege contra enlaces maliciosos mediante estas tres técnicas:

- Anti-phishing. Los enlaces no seguros de las aplicaciones móviles son bloquedos al instante, para luego notificar a los equipos de seguridad mediante el portal Microsoft Defender Security Center.

- Bloqueo de conexiones inseguras. Bloquea determinadas conexiones no seguras que hacen las aplicaciones sin conocimiento del usuario. Posteriormente, notifica mediante el portal de seguridad.

- Indicadores personalizados. Permite a los equipos de seguridad crear accesos y bloqueos personalizados en función de sus necesidades.

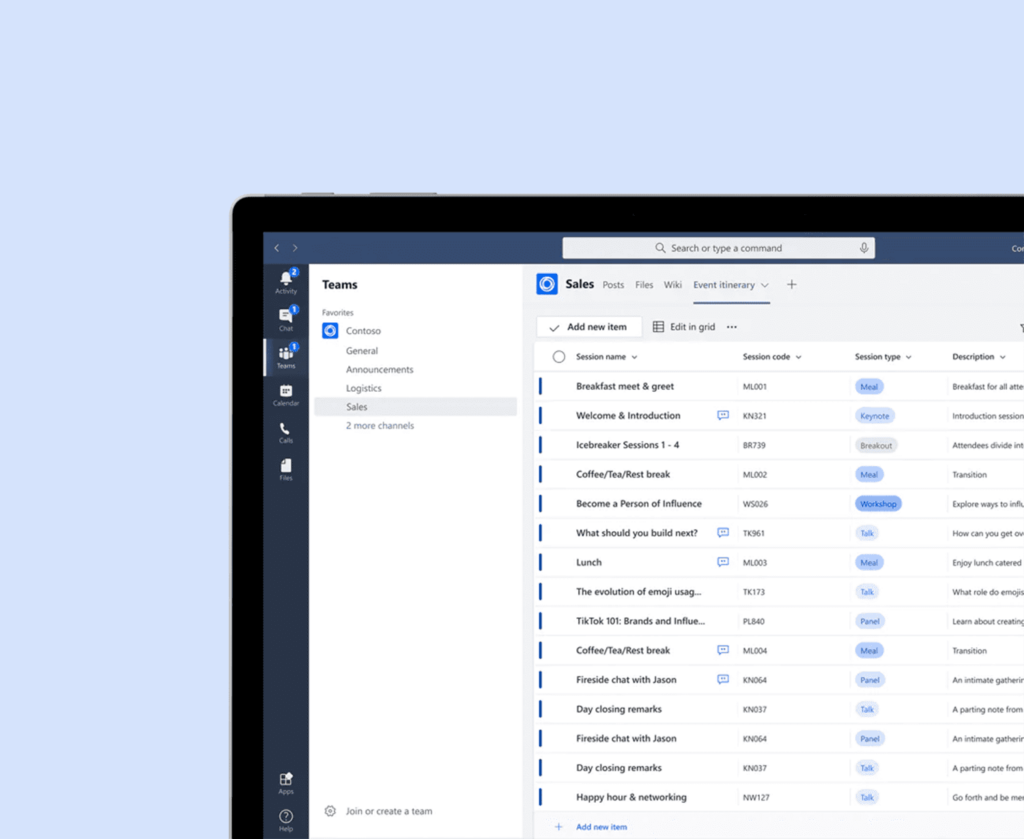

Características del portal Microsoft Defender Security Center

Microsoft Defender for Endpoint ayuda al departamento de IT a administrar eficazmente la red de la empresa, ofreciéndole un portal de administración y gestión centralizado de todas las alertas y medidas de seguridad de los equipos, con funcionalidades que te permiten:

Moverte por los diferentes paneles de navegación para tener acceso a: Operaciones de seguridad, Puntuación de seguridad o el Panel de análisis de amenazas.

- Gestionar las alertas de seguridad de toda la red.

- Controlar y gestionar las investigaciones automáticas que se han llevado a cabo.

- A través de una potente herramienta de búsqueda avanzada basada en consultas, podrás «cazar» e investigar proactivamente a través de los datos de tu empresa.

- En el apartado de lista de máquinas podrás controlar los equipos incorporados a Windows Defender ATP obteniendo información detallada de riesgos y alertas.

- Obtener una visión rápida del estado de servicio de la aplicación.

- Actualizar tus opciones de configuración, permitiéndote personalizar directivas de retención, habilitar características avanzadas y crear informes de Power BI que te permitirán analizar de forma interactiva máquinas, alertas y estado de la investigaciones.

Paneles de navegación

Panel de operaciones de seguridad

Este panel proporciona una instantánea de la red mostrando una vista detallada sobre las diversas alertas de seguridad en equipos y usuarios. A través de este panel puedes explorar, investigar y determinar rápidamente dónde y cuándo se han producido actividades sospechosas y poder comprender con facilidad el contexto en el que surgieron.

El panel tiene ventanas interactivas que proporcionan indicaciones sobre el estado de mantenimiento general de la organización, como alertas activas, máquinas y usuarios en riesgo, investigaciones automáticas activas y un panel de actividades sospechosas que muestra los eventos de auditoría en función de las detecciones de varios componentes de seguridad.

La herramienta ofrece también la posibilidad de simular ataques para que puedas comprobar su nivel de efectividad antes de seguir incorporando equipos.

Panel de análisis de amenazas

Las amenazas emergen cada vez con más frecuencia y a través de este panel, podrás evaluar rápidamente tu posición de seguridad, incluyendo el impacto y resistencia de tu empresa en el contexto de amenazas específicas. Asimismo, podrás evaluar y controlar la exposición de riesgo a Spectre y Meltdown continuamente, dos de las principales vulnerabilidades de los chips de los procesadores a través de las que los atacantes pueden acceder a tu equipo.

El panel ofrece un conjunto de informes interactivos publicados por el equipo de investigación de Microsoft Defender for Endpoint en el momento en el que una nueva amenaza y ataque se identifica. Desde la sección de recomendaciones de mitigación podrás ejecutar acciones específicas para mejorar la visibilidad de la amenaza y aumentar la resistencia de tu empresa.

Además de las funcionalidades que hemos comentado en el artículo, queremos destacar las siguientes:

Aislamiento

La velocidad de respuesta y el aislamiento son la clave para el éxito de prevención de ataques de seguridad. Por tanto, cuando la herramienta detecta que un equipo está comprometido, suspende automáticamente la cuenta del usuario y aísla el dispositivo infectado para impedir el acceso a la red, reduciendo drásticamente la superficie del ataque. Asimismo,aunque la máquina esté aislada, el departamento IT tiene control total sobre ese equipo en riesgo, para poder analizarlo y mitigar la brecha de seguridad.

Detonación

Puedes enviar archivos sospechosos para una inspección profunda y análisis completo en cuestión de minutos, en un entorno aislado de la red y bloquear los archivos en caso de ser maliciosos.

Acceso condicional basado en el riesgo del equipo

Microsoft Defender for Endpoint puede controlar el acceso a la información sensible basándose en el nivel de riesgo del propio equipo. De este modo, garantiza que solo los usuarios autenticados que utilicen un dispositivo registrado en la empresa podrán acceder a los datos de la compañía en Office 365 y además, que sólo se pueda acceder si el equipo está en buen estado (sin virus, troyanos, etc). Por tanto, si se detecta una amenaza en un dispositivo, la posibilidad de acceso a la información sensible por parte del dispositivo afectado se bloquea de manera instantanea mientras la amenaza siga activa.

Administración de amenazas y vulnerabilidades

Esta capacidad utiliza un enfoque basado en el riesgo para identificar, priorizar y reparar vulnerabilidades en lo equipos y configuraciones erróneas. Incluye:

- Descubrimiento en tiempo real a través de inventarios de dispositivos, que ofrecen información automática sobre datos de configuración de seguridad y vulnerabilidades de los equipos.

- Inventario del software de la empresa, así como los cambios relacionados con nuevas instalaciones, desinstalaciones y parches.

- Visibilidad constante de los patrones de uso de las aplicaciones para una mejor priorización y toma de decisiones ante comportamientos sospechosos.

- Control y visibilidad sobre las configuraciones de seguridad de la empresa, mostrando información y alertas en tiempo real sobre problemas emergentes como antivirus deshabilitado o configuraciones erróneas. Los problemas se informan en el panel con recomendaciones procesables.

- Inteligencia de amenazas que ayuda a priorizar y enfocarse en aquellas vulnerabilidades o amenazas que representan un riesgo más crítico para la empresa.

- Solicitudes de remediación con un solo clic, a través de la integración con Microsoft Intune. Asimismo, proporciona monitoreo en tiempo real del estado y progreso de las actividades de remediación en toda la empresa.

- Proporciona información sobre mitigaciones alternativas adicionales, como los cambios de configuración que pueden reducir el riesgo asociado con vulnerabilidades de software.

Integración con las herramientas de Microsoft 365

Puedes dotar a Microsoft Defender for Endpoint de más información y más inteligencia a la hora de evaluar el nivel de riesgo de cada máquina con la integración de:

- Microsoft Defender for Identity: Detecta si la máquina sufre comporatamientos anómalos (ataques laterales, por ejemplo) y, si es así sube el riesgo de la máquina para poder priorizar la revisión de la misma.

- Azure Information Protection (AIP): Comparando dos máquinas con las mismas vulnerabilidades, aquella que disponga de documentos etiquetados con AIP tendrá un nivel de riesgo superior (al contar con información sensible) y, por tanto, se priorizará.

- Microsoft Cloud App Security (MCAS): Permite que aquellas aplicaciones que MCAS ha marcado como no autorizadas, queden bloqueadas en el equipo sin poder utilizarse, independientemente de la red a la que esté conectado.

¿Licenciamiento de Microsoft Defender for Endpoint?

Existen diferentes modalidades de licenciamiento en función del tipo de endpoint que queramos proteger. Los usuarios con licencia pueden usar Microsoft Defender for Endpoint en un máximo de cinco dispositivos simultáneos.

- Microsoft Defender for Endpoint se puede adquirir de manera individual

- Se incluye en Windows 10 E5 (incluye todas las capacidades de seguridad de la versión E3 + Microsoft Defender for Endpoint)

- Se incluye en Microsoft 365 E5 (incluye Windows 10 Enterprise E5, Office 365 E5 y EMS E5)

- Se incluye en el Add-on de Seguridad de Microsoft 365 E5

Para servidores:

- Conectando los servidores a Security Center de Azure

- Licencia de Microsoft Defender for Endpoint para servidores

Como conclusión, podemos afirmar que Microsoft Defender for Endpoint cubre el ciclo de vida de las amenazas de principio a fin, desde la detección hasta la investigación y respuesta de manera automática, llevando a tu empresa a un nivel de protección máximo.

Desde Softeng, estamos comprometidos en dar soluciones a nuestros clientes y ofrecerles nuestra experiencia en esta área, así que te animamos a que sigas nuestro blog en el que continuaremos informando sobre las herramientas y soluciones de seguridad que podemos ofrecerte.

¿Quieres saber más? Contacta con nosotros.